DNS污染是网络安全领域的一大挑战,本文将从基础配置到高级防护,为您提供一套完整的应对策略。

在当今数字化时代,DNS(域名系统)作为互联网的“电话簿”,承担着将人类可读的域名转换为机器可识别的IP地址的关键任务。DNS污染——即恶意篡改DNS解析结果的行为——已成为网络攻击的常见手段,导致用户被重定向到欺诈网站、遭遇中间人攻击或面临服务中断风险。应对DNS污染不仅需要技术层面的多重防护,更需构建系统化的防御体系。以下将从基础到高级,详细阐述有效应对DNS污染的策略与经验。

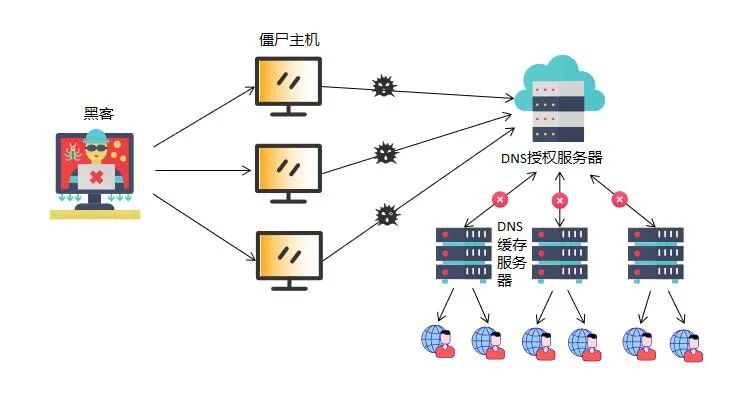

一、理解DNS污染的本质与常见手法

DNS污染通常通过劫持DNS查询过程实现,攻击者可能利用路由器漏洞、入侵本地网络,或在ISP层面拦截请求。常见手法包括缓存投毒(向DNS服务器注入虚假记录)、DNS重绑定攻击(利用短TTL记录进行恶意重定向)以及基于协议的欺骗(如伪造DNS响应包)。理解这些手法是制定防护策略的前提。例如,攻击者可能通过篡改DNS响应中的IP地址,将用户引导至仿冒的银行网站,从而窃取敏感信息。因此,识别污染迹象——如访问知名网站时出现意外跳转、SSL证书错误或网络速度异常——成为日常运维中的重要环节。

二、基础配置:强化本地与网络层防护

基础防护是抵御DNS污染的第一道防线。应确保本地设备使用可信的DNS服务器。推荐配置如Cloudflare(1.1.1.1)、Google(8.8.8.8)或OpenDNS等公共DNS服务,这些服务通常具备较强的抗污染能力和隐私保护。在路由器层面更新固件、禁用远程管理功能,并设置强密码以防止未授权访问。对于企业网络,可通过防火墙规则限制外部DNS查询,仅允许内部DNS服务器与可信上游通信。启用DNSSEC(域名系统安全扩展)能有效验证DNS响应的真实性,但其部署依赖域名注册商和ISP的支持,需逐步推广。

三、进阶措施:加密DNS与网络隔离

随着技术发展,加密DNS协议如DNS-over-HTTPS(DoH)和DNS-over-TLS(DoT)成为对抗污染的关键工具。它们通过加密查询内容,防止中间人窃听或篡改。例如,Firefox和Chrome浏览器已支持DoH,用户可在设置中启用。对于企业环境,可部署专用DNS解析器(如Pi-hole或AdGuard Home),结合黑名单过滤恶意域名。同时,网络隔离策略——如将关键服务器置于独立VLAN、使用VPN进行远程访问——能减少污染风险。经验表明,混合使用多种DNS服务(如主备服务器配置)可提升冗余性,避免单点故障。

四、高级防护:主动监控与响应机制

高级防护强调主动性与系统性。部署DNS流量监控工具(如dnstop或Wireshark)可实时分析查询模式,及时发现异常请求。结合威胁情报平台(如MISP)订阅恶意域名列表,能自动更新过滤规则。对于大型组织,建议实施零信任网络架构,每次DNS查询都需验证身份和上下文。定期进行渗透测试和DNS审计,可评估防护体系弱点。例如,通过模拟污染攻击测试DNSSEC有效性,或检查日志中重复的NXDOMAIN响应(可能为污染迹象)。应急响应计划也必不可少,包括污染事件发生时的快速切换DNS服务、清除本地缓存流程。

五、经验总结与最佳实践

综合多年实践,应对DNS污染需多维策略结合。教育用户识别网络异常,避免点击可疑链接。保持软件更新,尤其是DNS服务器和网络设备补丁。第三,采用分层防御:本地设备加密查询、网络层防火墙过滤、云端DNS服务备份。例如,某金融企业通过部署DoT+DNSSEC+实时监控,将污染事件减少90%。注意隐私平衡——加密DNS虽增强安全,但可能集中数据于少数提供商,需根据法规选择自建或可信第三方服务。未来,随着量子计算发展,后量子密码学在DNS领域的应用也将成为新方向。

DNS污染防护是一个动态过程,需技术、管理和意识提升并重。从基础配置到高级监控,每一步都旨在构建更安全的网络环境。通过持续优化策略,用户和组织不仅能抵御当前威胁,更能为未来挑战做好准备。

暂无评论内容