远程连接设置指南:从基础配置到高级技巧全解析,助您高效实现跨地域设备访问与管理。

在当今数字化与全球化交织的时代,远程连接技术已成为企业运营、团队协作乃至个人高效工作的核心支柱。无论是访问办公室的计算机、管理云服务器,还是为家人提供远程技术支持,掌握从基础到高级的远程连接设置,意味着您能突破物理空间的限制,确保工作流的连续性与灵活性。本文旨在提供一份详尽、独特的指南,不仅涵盖基础配置步骤,更深入探讨高级技巧与安全实践,帮助您构建稳定、高效且安全的远程访问环境。

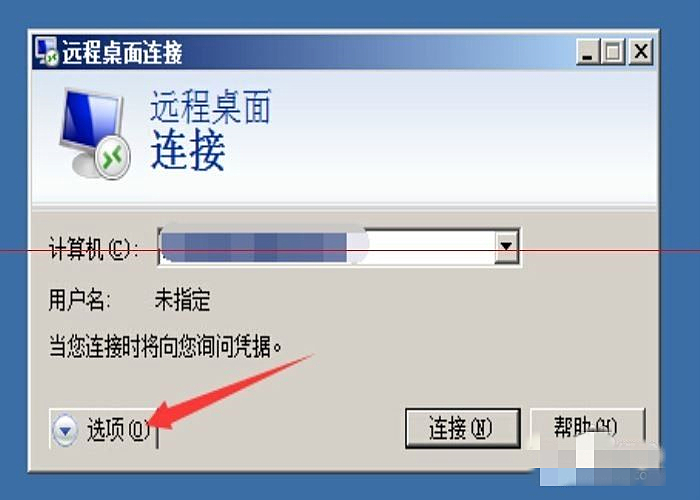

一、 远程连接基础:概念、协议与核心配置

远程连接的本质是在两台或多台计算设备之间建立通信通道,使本地设备能控制或访问远程设备的资源。其核心依赖于网络协议与专用软件。最常见的协议包括:

1.

RDP(远程桌面协议)

:微软开发,主要用于Windows系统,提供图形化桌面体验,集成度高,适合固定办公场景。

2.

SSH(安全外壳协议)

:基于文本的命令行协议,是管理Linux/Unix服务器和网络设备的行业标准,以其强大的安全性和脚本自动化能力著称。

3.

VNC(虚拟网络计算)

:跨平台的图形化协议,通过传输屏幕帧和输入事件工作,兼容性强,但通常加密和性能稍弱于RDP。

4.

第三方解决方案协议

:如TeamViewer、AnyDesk、Chrome Remote Desktop等使用的自有协议,通常注重易用性、穿透防火墙和跨平台支持。

基础配置通用步骤

:

–

启用服务

:在目标设备(被控端)上启用相应的远程访问服务(如Windows的“启用远程桌面”、Linux的SSH服务)。

–

网络配置

:确保设备处于可访问的网络位置。在局域网内,直接使用本地IP地址即可。若需从互联网访问,则需进行端口转发(如将路由器的3389端口转发至目标机的RDP端口),或借助具有内网穿透功能的第三方软件。

–

身份验证设置

:配置强密码,或更佳的是使用密钥对认证(SSH)或网络级身份验证(RDP)。

–

防火墙例外

:在目标设备的防火墙设置中,为远程访问服务(如RDP、SSH)添加允许规则。

二、 进阶网络配置与连接优化

基础配置能解决大部分局域网内访问问题,但面对复杂的网络环境(如双重NAT、动态IP、严格的企业防火墙),则需要更高级的技巧。

1.

动态DNS与端口管理

对于拥有动态公网IP的家庭或小型办公室,动态DNS服务至关重要。它将一个固定的域名绑定到您变化中的公网IP,您只需记住域名即可访问。同时,基于安全考虑,强烈建议修改默认的远程访问端口(如将RDP的3389改为其他非标准端口),并在路由器上做相应的端口转发,这能有效减少自动化攻击扫描。

2.

VPN先行,远程在后

最安全的远程访问模式之一是先建立VPN连接到目标网络,再进行内网远程连接。这相当于将您的设备逻辑上置于目标局域网内,所有流量通过加密的VPN隧道传输,无需在公网暴露RDP或SSH端口,极大提升了安全性。OpenVPN、WireGuard等都是优秀的选择。

3.

连接性能优化

远程连接的流畅度受带宽、延迟和协议效率影响。优化技巧包括:

–

调整显示设置

:在RDP或VNC客户端中,降低颜色深度、禁用壁纸和字体平滑等视觉特效,可以显著减少数据传输量。

–

使用硬件加速

:确保客户端和服务端都启用了图形硬解(如RDP 10+的硬件编码)。

–

选择高效编解码器

:一些高级远程工具允许选择编解码器(如H.264),能在保证画质的同时提升压缩率。

–

管理带宽

:对于SSH,可以启用压缩;对于图形协议,可以设定带宽限制策略。

三、 坚如磐石:高级安全加固实践

安全是远程连接的生命线。暴露在互联网上的服务时刻面临扫描和攻击威胁。

1.

摒弃密码,拥抱密钥

对于SSH,彻底禁用密码登录,强制使用公钥认证。生成强密钥对,将私钥妥善保存在本地并加密,公钥放置于服务器。这从根本上杜绝了暴力破解。

2.

多因素认证

为RDP或管理后台启用多因素认证。例如,通过Windows Hello for Business、或集成Google Authenticator等TOTP工具,即使密码或密钥泄露,攻击者仍无法通过第二道关卡。

3.

堡垒机与跳板服务器

在企业环境中,不应直接暴露所有服务器。应设置一台经过极端加固的“堡垒机”或“跳板机”。所有管理员先通过严格认证连接至此堡垒机,再由此机访问内网其他服务器。这实现了访问集中控制、操作审计和风险收敛。

4.

基于行为的访问控制

利用防火墙或专用安全软件,设置访问控制列表。例如,仅允许来自特定国家IP段、或在特定时间段的连接尝试。对于SSH,可以使用Fail2ban这类工具,自动封禁多次尝试失败的IP地址。

四、 场景化解决方案与经验之谈

场景一:居家访问公司电脑

–

推荐方案

:公司部署VPN + 内网RDP/SSH。

–

经验

:提前与IT部门协调,获取VPN配置和权限。确保家用网络稳定,避免使用公共Wi-Fi进行连接。连接后,锁定公司电脑的本地屏幕以防窥视。

场景二:管理云端虚拟机

–

推荐方案

:云服务商控制台提供的Web SSH/RDP + 密钥对 + 安全组(防火墙)。

–

经验

:充分利用云平台的安全组功能,精细到端口和源IP的访问控制。定期轮换密钥。对于关键服务器,启用会话录制和日志审计功能。

场景三:为亲友提供远程协助

–

推荐方案

:使用TeamViewer、AnyDesk或Chrome Remote Desktop等易用型工具。

–

经验

:选择支持一次性密码、会话结束后自动重置访问码的工具。向亲友明确告知,仅在您发起会话时运行软件,并注意软件界面是否提示异常登录。

五、 故障排查与未来展望

当连接失败时,系统化的排查至关重要:检查服务状态 -> 验证本地网络 -> 检查防火墙规则 -> 确认端口转发与公网IP -> 查看连接日志。善用`telnet [IP] [端口]`命令测试端口连通性。

展望未来,远程连接技术正朝着更透明、更安全、更集成的方向发展。零信任网络架构强调“从不信任,始终验证”,每次访问请求都需要严格认证和授权。而基于浏览器的远程客户端(如Apache Guacamole)正让访问变得设备无感。同时,AI驱动的异常行为检测将能更智能地识别和阻断潜在攻击。

构建一套完善的远程连接体系,是技术选择、安全策略与实践经验的结合。从扎实的基础配置出发,逐步应用高级技巧与安全加固,您将能打造出既高效又可靠的远程工作桥梁,从容应对各种场景下的访问需求,在数字世界中自由驰骋。

暂无评论内容