域名劫持是网络安全领域的关键威胁,需深入理解其原理并采取有效防范措施。

域名劫持,又称DNS劫持,是一种通过篡改域名解析结果,将用户引导至恶意网站的网络攻击手段。其核心在于干扰或控制DNS解析过程,通常表现为用户输入正确网址却被转向钓鱼网站、广告页面或恶意软件下载源。这不仅危害个人隐私与财产安全,更可能对企业和机构造成数据泄露、服务中断等严重后果。理解其运作机制是构建有效防御体系的基础。

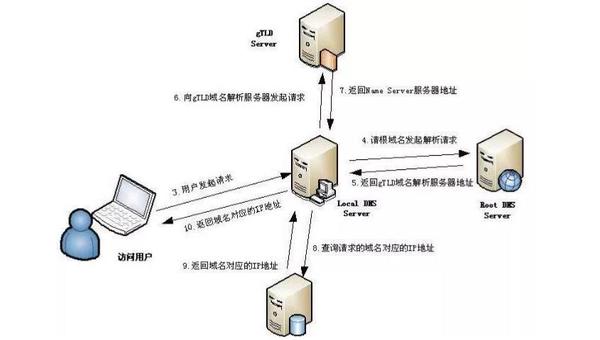

从技术原理看,域名劫持主要分为本地劫持、路由劫持和服务器端劫持三类。本地劫持常通过入侵用户设备,修改hosts文件或本地DNS设置实现;路由劫持则在网络传输节点拦截并篡改DNS请求,多见于公共Wi-Fi等不安全网络环境;服务器端劫持危害最大,攻击者直接入侵权威DNS服务器或注册商系统,大规模篡改解析记录。无论何种形式,攻击者都利用了DNS协议设计中的信任链条漏洞——传统DNS查询使用未加密的UDP协议,数据在传输中易被窃听和篡改。近年来,随着攻击技术演进,还出现了结合中间人攻击、缓存投毒等手法的复合型劫持,使得检测难度进一步增加。

面对日益复杂的威胁,构建多层防御策略至关重要。在个人层面,用户应养成使用HTTPS协议的习惯,浏览器地址栏的锁形图标能有效识别连接是否加密;定期检查hosts文件是否被篡改,避免使用来源不明的公共DNS服务;安装可靠的安全软件并及时更新系统补丁。对于网络管理员,部署DNSSEC(域名系统安全扩展)是关键举措,它通过数字签名验证DNS数据的真实性和完整性,从根源上防止解析记录被篡改。同时,采用DNS over HTTPS或DNS over TLS等加密DNS协议,能确保查询过程不被窃听。企业还应建立DNS监控机制,实时检测解析异常,例如突然出现的未知域名指向、解析IP频繁变更等迹象。

在组织架构层面,域名安全需要制度保障。建议企业实行域名管理责任制,明确注册商账户的访问权限,启用双重身份验证;定期审计域名解析记录,尤其关注关键业务域名;选择信誉良好的注册商和DNS服务商,并了解其安全响应流程。制定域名劫持应急预案同样不可或缺,包括快速切换备用DNS服务、通过社交媒体公告异常、法律途径追究责任等步骤。实际案例表明,拥有成熟应急方案的企业能将劫持造成的损失降低60%以上。

值得关注的是,随着物联网和5G技术普及,新型设备成为域名劫持的新目标。智能家居、工业控制系统等往往缺乏足够的安全防护,攻击者可能通过劫持设备更新域名,推送恶意固件。这要求我们在产品设计阶段就融入安全思维,例如为物联网设备部署证书固定技术,即使DNS被篡改也能验证服务器身份。

从更广阔的视角看,域名劫持防范不仅是技术问题,更是生态治理课题。国际组织如ICANN推动的SSAC(安全与稳定咨询委员会)持续完善域名安全标准,各国监管机构也加强了对恶意注册商的处罚力度。作为普通网民,我们可以通过支持这些倡议,选择遵守最佳实践的服务商,共同营造更安全的网络环境。

域名劫持的防御需要技术、管理和意识的三重加固。技术层面采用加密协议与验证机制,管理层面建立监控与应急制度,意识层面培养安全操作习惯。在这个万物互联的时代,域名作为网络入口的安全,已关系到数字社会的稳定运行。只有持续关注威胁演变,动态调整防护策略,才能在这场看不见的攻防战中守护好我们的数字身份与资产。记住,每一次安全的域名解析,都是对网络空间信任基石的有力支撑。

暂无评论内容