FTP登录是文件传输的基础操作,涉及配置与排查的全流程解析。

FTP(文件传输协议)作为网络文件共享的经典方式,至今仍在许多场景中发挥着重要作用。无论是网站维护、内部文件交换还是跨系统数据传输,掌握FTP登录的全流程操作都是网络技术人员必备的基础技能。本文将从基础概念出发,逐步深入配置细节,并系统讲解常见故障的排除方法,形成一个完整的操作闭环。

FTP登录的核心在于建立客户端与服务器之间的连接通道。这一过程看似简单,实则涉及多个层面的配置匹配。首先需要明确的是FTP的两种工作模式:主动模式(PORT)和被动模式(PASV)。在主动模式下,服务器主动连接客户端的数据端口;而在被动模式下,服务器被动等待客户端连接其数据端口。这两种模式的选择直接影响防火墙和路由器的配置策略,特别是在跨越不同网络环境时,错误的工作模式设置往往是连接失败的根源。

基础配置始于服务器端的搭建。以常见的FileZilla Server为例,安装过程中需要特别注意绑定IP地址的选择。如果服务器具有多个网络接口,必须明确指定监听哪个IP的FTP请求。端口设置通常保留默认的21号控制端口,但可以根据安全需要修改为非常用端口。用户账户的创建需要细致划分权限,包括读取、写入、删除、目录列表等操作权限,最小权限原则应贯穿始终。目录访问限制通过设置用户根目录来实现,确保用户只能访问指定范围内的文件系统。

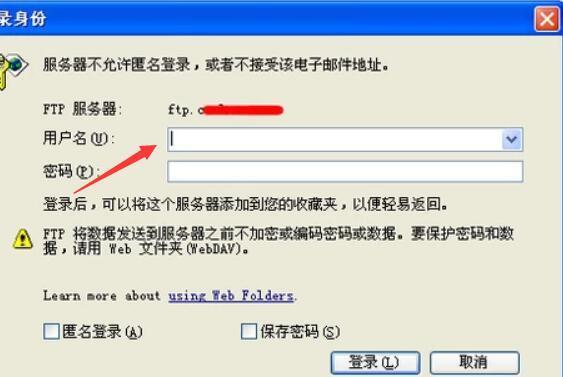

客户端配置同样需要精细调整。除了基本的服务器地址、端口、用户名和密码外,传输设置的优化能显著提升效率。例如,根据网络状况调整传输类型(ASCII或二进制),设置合适的连接超时时间,配置代理服务器等。对于需要频繁访问的FTP站点,建议保存会话信息并启用密码保护存储,既方便日常使用又兼顾安全性。

当基础配置完成后,登录过程可能仍会遇到各种障碍。最常见的“连接超时”错误通常指向网络连通性问题。此时应使用ping命令测试服务器IP的可达性,通过telnet检查21号端口是否开放。如果服务器位于NAT设备之后,还需要确认端口转发规则是否正确配置。另一种常见错误是“认证失败”,这需要逐一排查用户名密码的正确性、账户是否被禁用、用户目录权限设置是否冲突等问题。

被动模式下的连接问题尤其值得关注。由于被动模式下服务器会随机开放高端端口用于数据传输,这些端口必须在防火墙中允许通过。许多连接失败案例都是因为服务器防火墙仅开放了21号控制端口,而忽略了数据端口的访问权限。解决方法是在FTP服务器配置中指定被动端口的范围,然后在防火墙中为这个端口范围添加允许规则。

加密传输的配置增加了另一层复杂性。FTPS(FTP over SSL/TLS)和SFTP(SSH File Transfer Protocol)虽然提升了安全性,但也带来了证书管理、算法协商等新问题。证书错误可能是由于自签名证书不被客户端信任,或是证书与服务器域名不匹配。在这种情况下,可以选择导入服务器证书到客户端信任库,或暂时降低安全级别进行测试(仅限测试环境)。

日志分析是故障排除的关键手段。服务器日志记录了详细的连接过程,包括IP地址、时间戳、命令序列和错误代码。例如,返回码“530”表示登录认证失败,“425”表示无法打开数据连接。客户端日志同样重要,它能显示从用户视角看到的错误信息。对比分析服务器和客户端日志,往往能发现配置不一致的地方。

在实际操作中,笔者总结出几条经验:始终保持配置的简洁性,避免不必要的复杂设置;变更配置后务必重启FTP服务使设置生效;第三,分阶段测试,先确保基础连接,再逐步添加安全设置;建立配置文档,记录每次变更的内容和原因,便于后续维护和问题追溯。

随着云计算和对象存储的普及,传统FTP的使用场景正在发生变化,但在特定领域如遗留系统集成、本地网络文件共享等方面,它仍然是可靠的选择。掌握从配置到排错的完整流程,不仅能解决眼前的问题,更能加深对网络协议和系统交互的理解,这种能力在应对更复杂的网络应用时同样适用。技术的价值不在于新旧,而在于是否能在正确场景中解决实际问题,FTP登录的全流程掌握正是这一理念的体现。

暂无评论内容