MySQL数据库访问流程详解

在当今数据驱动的技术环境中,MySQL作为最流行的开源关系型数据库管理系统,其访问流程的掌握已成为开发者和运维人员的必备技能。从环境配置到登录验证的完整操作流程,不仅涉及基础软件部署,更包含安全策略、权限管理和连接优化等关键环节。本文将深入解析每个步骤的技术细节与最佳实践,帮助读者构建稳定高效的数据库访问体系。

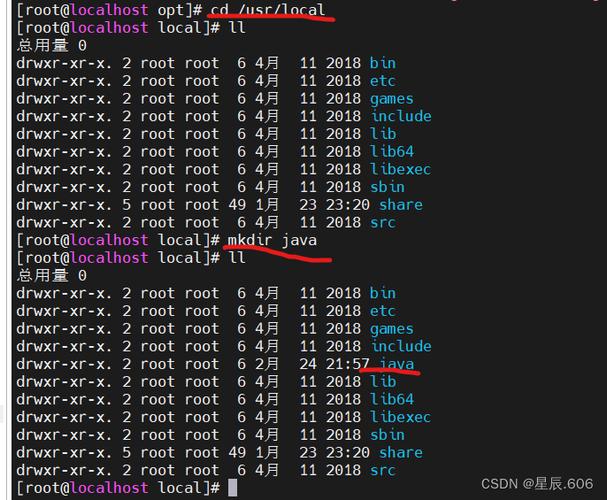

环境配置是MySQL访问的基础前提。首先需要根据操作系统选择对应的安装包,Windows系统推荐使用MySQL Installer图形化安装工具,而Linux系统则可通过包管理器或源码编译安装。安装过程中需特别注意字符集设置为utf8mb4以支持完整Unicode字符,同时调整innodb_buffer_pool_size参数至物理内存的70%-80%以优化性能。配置文件的定制化尤为关键,my.cnf(或my.ini)文件中应明确指定datadir数据目录、socket连接路径以及port端口号(默认3306)。对于生产环境,还需配置log-error错误日志和slow_query_log慢查询日志路径,便于后续监控和故障排查。

服务启动与初始化阶段包含多个技术要点。首次安装后必须执行mysql_secure_installation安全初始化脚本,该脚本会引导用户设置root密码、移除匿名账户、禁止远程root登录等安全操作。服务启动命令因系统而异:Windows通过服务管理器或net start mysql启动;Linux使用systemctl start mysqld或service mysql start。特别需要注意的是,如果采用源码编译安装,可能需要手动创建mysql系统用户并授权数据目录所有权。在高可用需求场景下,还应配置systemd服务单元文件,设置自动重启策略和资源限制。

登录验证机制是数据库安全的第一道防线。MySQL支持多种身份验证方式:最基本的本地socket连接使用mysql -u root -p命令;远程连接则需要添加-h参数指定主机地址。更安全的做法是创建专用应用账户并限制访问源IP,例如CREATE USER ‘appuser’@’192.168.1.%’ IDENTIFIED BY ‘ComplexP@ssw0rd!2023’。MySQL 8.0版本引入了新的caching_sha2_password加密插件,若客户端版本较低需在创建用户时指定mysql_native_password插件。对于企业级应用,建议配置SSL加密连接,通过GRANT命令要求用户必须使用SSL证书认证,这能有效防止中间人攻击。

权限管理体系是精细化访问控制的核心。MySQL采用层级式权限模型,从全局权限、数据库权限、表权限到列权限逐级细化。初始配置时应遵循最小权限原则,使用GRANT语句精确授权:如GRANT SELECT, INSERT ON salesdb. TO ‘report_user’@’%’。权限变更后必须执行FLUSH PRIVILEGES刷新缓存,但MySQL 8.0已自动实现权限表的内存同步。高级场景下可结合角色管理(CREATE ROLE)批量分配权限组,再通过SET DEFAULT ROLE简化用户权限维护。审计需求强烈的系统应启用general_log通用查询日志,但要注意其对性能的影响。

连接管理与优化直接影响系统稳定性。MySQL默认最大连接数为151,在并发量大的生产环境需通过max_connections参数调整,同时配置thread_cache_size减少线程创建开销。连接池配置至关重要:Java应用推荐使用HikariCP连接池,设置minimumIdle为5,maximumPoolSize根据CPU核心数×2+1计算;PHP应用可在php.ini中调整mysqli.max_links。网络层面应配置合理的connect_timeout(默认10秒)和wait_timeout(默认8小时),避免僵尸连接占用资源。对于云数据库访问,还需要配置安全组规则和VPC网络隔离。

故障排查与监控是运维保障的关键环节。登录失败时需系统检查:首先验证服务状态systemctl status mysqld,其次检查错误日志中的具体报错,常见问题包括权限拒绝、密码错误、连接数超限等。网络问题可通过telnet测试端口连通性,防火墙规则需开放3306端口。性能监控方面,应定期检查SHOW PROCESSLIST中的活跃连接,使用SHOW VARIABLES LIKE ‘%max_connections%’确认配置生效。企业级监控可部署Percona Monitoring and Management或Prometheus+mysqld_exporter方案,实时跟踪QPS、连接数、慢查询等关键指标。

安全加固措施需要贯穿整个访问流程。除了基础的身份验证外,还应实施以下策略:定期轮换数据库密码并避免硬编码在代码中;敏感配置信息应使用环境变量或密钥管理服务;启用failed_login_attempts失败登录锁定功能(MySQL 8.0.19+);对备份文件同样进行加密存储。对于合规要求严格的场景,建议部署数据库防火墙,设置SQL注入检测规则和异常访问告警。所有操作都应通过审计日志留存证据,满足等保三级或GDPR等法规要求。

容器化环境下的配置具有特殊性。Docker部署时需注意数据持久化卷的挂载位置,避免容器重启数据丢失。Kubernetes环境中可通过ConfigMap管理my.cnf配置,使用Secret存储密码,通过Service暴露数据库服务。重要的一点是,容器内MySQL的字符集和环境变量需显式声明,特别是TZ时区设置和LANG语言编码。在微服务架构下,每个服务应使用独立的数据库账户,通过服务网格实现细粒度的访问控制。

自动化运维能显著提升管理效率。建议编写Ansible或Shell脚本自动化完成初始化配置,包括:自动生成随机密码并存入密钥库、批量创建业务数据库和用户、配置标准化参数模板。CI/CD流水线中应集成数据库迁移工具如Flyway或Liquibase,确保表结构变更可追溯。对于大规模集群,可开发自助服务平台,让开发人员按需申请数据库资源,同时自动完成权限审批和资源配额管理。

通过上述完整的操作流程解析,我们可以看到MySQL数据库访问不仅是简单的连接操作,而是涵盖系统配置、安全策略、性能调优和运维管理的系统工程。每个环节都需要根据实际业务场景进行针对性设计,在便捷性和安全性之间取得平衡。随着云原生和自动化运维的发展,数据库访问流程也在不断演进,但核心的安全意识和精细化管理的原则始终不变。掌握这套完整流程,将帮助技术人员构建出既高效又可靠的数据服务基础架构。

暂无评论内容